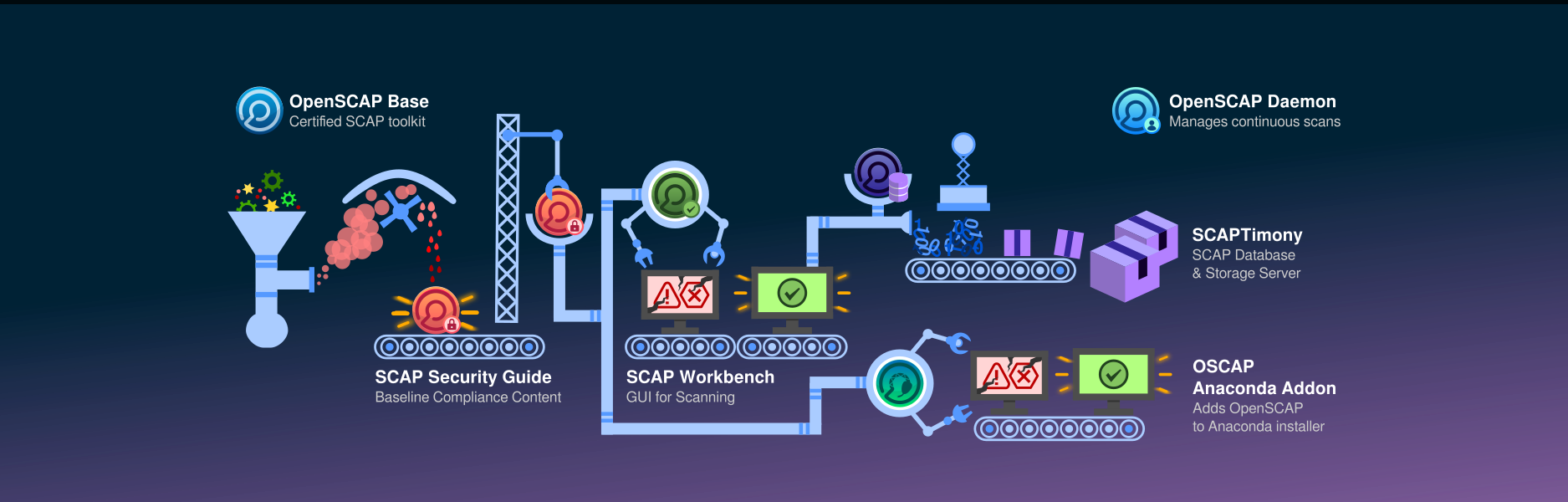

O proxecto OpenSCAP é unha colección de ferramentas de código aberto para implementar e cumprir este estándar, e recibiu a certificación SCAP 1.2 por NIST en 2014. A SCAP Security Guide, xunto coas ferramentas OpenSCAP, pódese utilizar para a implantación da xestión continua da seguridade de forma automatizada na túa organización.

Dentro de OpenSCAP atopamos:

- SCAP Workbench (vexa o uso de SCAP benchmark): A utilidade gráfica scap-workbench deseñada para realizar escaneos de configuración e vulnerabilidades nun único sistema local ou remoto. Tamén pode ser usado para xerar informes de seguridade baseados nestes escaneos e avaliacións.

- OpenSCAP (vexa o uso de OpenSCAP): A utilidade de liña de comandos oscap deseñada para realizar escaneos de configuración e vulnerabilidade nun sistema local, para validar o contido de cumprimento de seguridade e xerar informes e guías baseados nestes exames e avaliacións.

- Script Check Engine (SCE): SCE é unha extensión do protocolo SCAP que permite aos administradores escribir o seu contido de seguridade usando un linguaxe de script, como Bash, Python ou Ruby.

- SCAP Security Guide (SSG): O paquete scap-security-guide que proporciona unha colección actualizada de políticas de seguridade para sistemas Linux. A guía consiste nun catálogo de consellos prácticos de fornecemento da seguridade, ligados aos requisitos do gobernación IT que corresponda. O proxecto conecta os requisitos de política xeneralizados e as pautas de implementación específicas.

Quizá sexa nesta última parte na que se adiviña todo o potencial efectivo do modelo SCAP enfocado á automatización.

Do mesmo xeito que en calquera aspecto da vida cotiá, hai moitas ferramentas diferentes que realizan o mesmo traballo. Este concepto aplícase tamén para a realización de avaliacións de vulnerabilidade.

Existen ferramentas específicas para sistemas operativos, aplicacións e redes (en función dos protocolos utilizados). Algunhas ferramentas son gratuítas, outras non o son. Algunhas ferramentas son intuitivas e fáciles de usar, mentres que outras son crípticas e mal documentadas pero teñen características que outras ferramentas non fan. A utilidade de liña de comandos oscap permite aos usuarios escanear os seus sistemas locais, validar o contido de cumprimento de seguridade e xerar informes e guías baseados nestes exames e avaliacións. Esta utilidade serve como frontal da biblioteca OpenSCAP e agrupa as súas funcionalidades aos módulos (subcomandos) en función do tipo de contido SCAP que se procesa.

A instalación de oscap é moi sinxela e pódese facer dende o propio xestor de paquetes da distribución Linux en uso, yum install openscap-scannerno caso de sistemas Red Hat:

$ oscap -V

OpenSCAP command line tool (oscap) 1.2.9

Copyright 2009–2016 Red Hat Inc., Durham, North Carolina.

==== Supported specifications ====

XCCDF Version: 1.2

OVAL Version: 5.11.1

CPE Version: 2.3

CVSS Version: 2.0

CVE Version: 2.0

Asset Identification Version: 1.1

Asset Reporting Format Version: 1.1

Instalado o scanner de SCAP, o seguinte que necesitarás será obter as guías STIG para usar nos escaneaos. Para iso simplemente descargar e instalar o paquete coas guías: yum install scap-security-guide. Alternativamente, podes descargar e construír as guías dende os repositorios de código fonte de OpenSCAP en Github, cousa útil se o que pretendes e personalizar as túas políticas:

apt -y install cmake expat libopenscap8 libxml2-utils xsltproc git

git clone https://github.com/OpenSCAP/scap-security-guide.git

cd scap-security-guide/

cd build/

cmake ../

make -j4 debian8

Unha vez instaladas as guías no sistema, a menos que se especifique o contrario, o contido das guías de seguridade estará dispoñible baixo o directorio /usr/share/xml/scap/ssg/content. Agora xa somos quen de comenzar a usar oscap:

- Consultamos a información relativa a unha guía:

oscap info /usr/share/xml/scap/ssg/content/ssg-rhel7-ds.xml - Executamos a evaluación do SSG XCCDF benchmark:oscap [options] module eval [module_operation_options_and_arguments]

oscap xccdf eval –profile common –results results.xml /usr/share/xml/scap/ssg/content/ssg-rhel7-ds.xml - Xeramos o informe de resultados:oscap module generate sub-module [specific_module/sub-module_options_and_arguments] file

oscap xccdf generate report –output report.html results.xml

Algo se cadra moito máis interesante é que OpenSCAP permite remediar automaticamente os sistemas que se atoparon nun estado non compatible coas guías de seguridade. Para isto, precísase que o escaneo do equipo se faga mediante un arquivo XCCDF con instrucións. O paquete scap-security-guide contén instrucións de resolución para algúns casos. O proceso de resolución consiste nos seguintes pasos:

- OpenSCAP realiza a avaliación XCCDF.

- A avaliación dos resultados realízase avaliando as definicións OVAL. Cada regra que fallou está marcada como candidato a ser arranxada.

- OpenSCAP busca un elemento de corrección axeitado, prepara o entorno e executa o script de corrección.

- Calquera resultado do script de corrección é capturado por OpenSCAP e almacenado no elemento de resultado de regras. O valor de retorno do script de corrección tamén se almacena.

- Cando OpenSCAP executa un script de corrección, avalía inmediatamente a definición OVAL de novo para verificar que o script de corrección se aplicou correctamente.

- Os resultados detallados da operación de reparación almacénanse nun ficheiro XCCDF de saída.

Existen tres modos de operación de OpenSCAP con respecto ás operacións de resolución:

- online: execútase as reparacións no momento do escaneo. A avaliación e a reparación realízanse como parte dun único comando:

oscap xccdf eval –remediate –profile xccdf_org.ssgproject.content_profile_rht-ccp –results scan-xccdf-results.xml /usr/share/xml/scap/ssg/content/ssg-rhel7-ds.xml - offline:No primeiro paso, o sistema só se avalía e almacena os resultados nun elemento TestResult nun ficheiro XCCDF.No segundo paso, oscap executa os scripts de corrección e verifica o resultado.

oscap xccdf eval –profile xccdf_org.ssgproject.content_profile_rht-ccp –results scan-xccdf-results.xml /usr/share/xml/scap/ssg/content/ssg-rhel7-ds.xml

oscap xccdf remediate –results scan-xccdf-results.xml scan-xccdf-results.xml - review. O contido para a reparación non se executa durante esta operación. En troques se xera un script para a súa posterior execución.

oscap xccdf generate fix –template urn:xccdf:fix:script:sh –profile xccdf_org.ssgproject.content_profile_rht-ccp –output my-remediation-script.sh /usr/share/xml/scap/ssg/content/ssg-rhel7-ds.xml